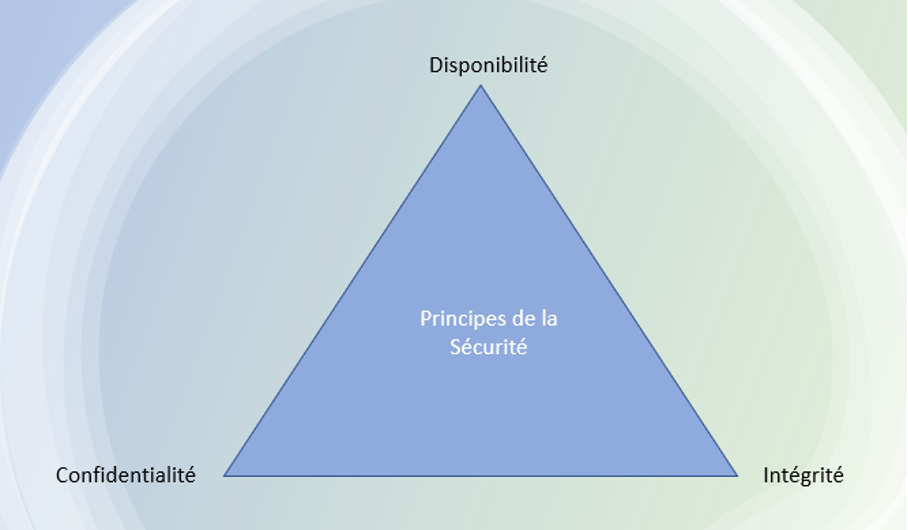

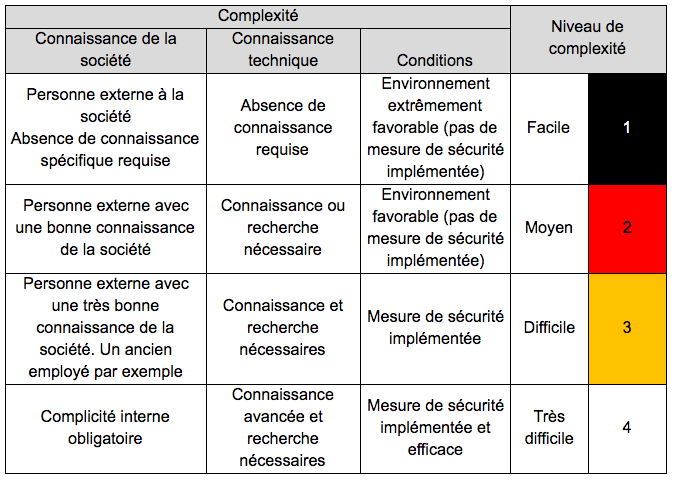

Définissez ce qu'est un risque en sécurité de l'information - Analysez et gérez des risques SI - OpenClassrooms

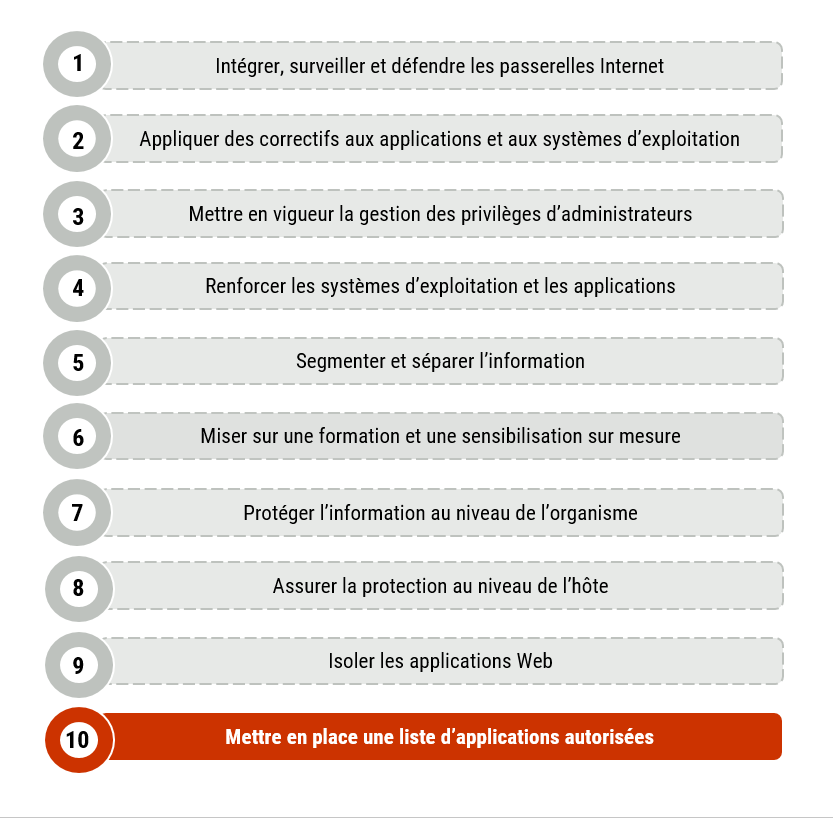

Les 10 mesures de sécurité des TI visant à protéger les réseaux Internet et l'information (ITSM.10.089) - Centre canadien pour la cybersécurité

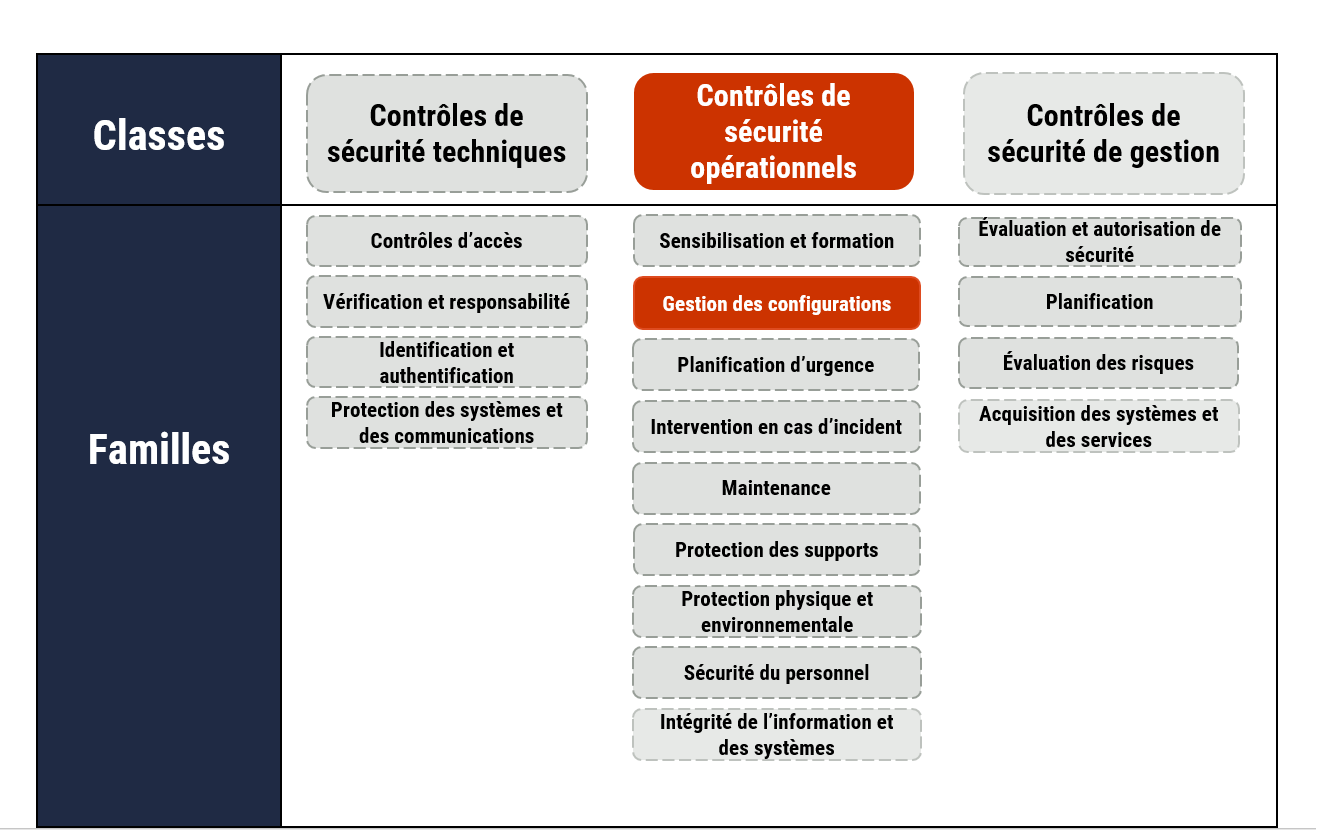

Les 10 mesures de sécurité des TI : No 10, Mettre en place une liste d'applications autorisées - ITSM.10.095 - Centre canadien pour la cybersécurité

Les 10 mesures de sécurité des TI : No 10, Mettre en place une liste d'applications autorisées - ITSM.10.095 - Centre canadien pour la cybersécurité